Les différents modes de fonctionnement en contrôle d'accès

Découvrez les 3 architectures de contrôle d’accès IZYX SYSTEMS : autonome, autonome à électronique déportée et Wiegand.

ALIMENTATIONS ÉLECTRIQUES

chevron_right

ALIMENTATIONS ÉLECTRIQUES

chevron_right

TRANSFORMATEURS ÉLECTRIQUES

chevron_right

TRANSFORMATEURS ÉLECTRIQUES

chevron_right

COFFRETS ELECTRIQUES VIDES, BOITIERS ET PUPITRES

chevron_right

COFFRETS ELECTRIQUES VIDES, BOITIERS ET PUPITRES

chevron_right

BATTERIES RECHARGEABLES VRLA

chevron_right

BATTERIES RECHARGEABLES VRLA

chevron_right

VERROUILLAGE ÉLECTRIQUE

chevron_right

VERROUILLAGE ÉLECTRIQUE

chevron_right

DÉCLENCHEURS MANUELS

chevron_right

DÉCLENCHEURS MANUELS

chevron_right

CONTRÔLE D'ACCÈS

chevron_right

CONTRÔLE D'ACCÈS

chevron_right

CAPTEURS IR ET BOUTONS POUSSOIRS

chevron_right

CAPTEURS IR ET BOUTONS POUSSOIRS

chevron_right

SIGNALISATION

chevron_right

SIGNALISATION

chevron_right

HORLOGES ET RELAIS

chevron_right

HORLOGES ET RELAIS

chevron_right

TRANSMETTEURS DE COURANT ET PASSAGES DE CÂBLES

chevron_right

TRANSMETTEURS DE COURANT ET PASSAGES DE CÂBLES

chevron_right

CONTACTS MAGNÉTIQUES ET ÉLECTROMÉCANIQUES

chevron_right

CONTACTS MAGNÉTIQUES ET ÉLECTROMÉCANIQUES

chevron_right

CONTACTEURS À CLÉ

chevron_right

CONTACTEURS À CLÉ

chevron_right

ACCESSOIRES INCENDIE

chevron_right

ACCESSOIRES INCENDIE

chevron_right

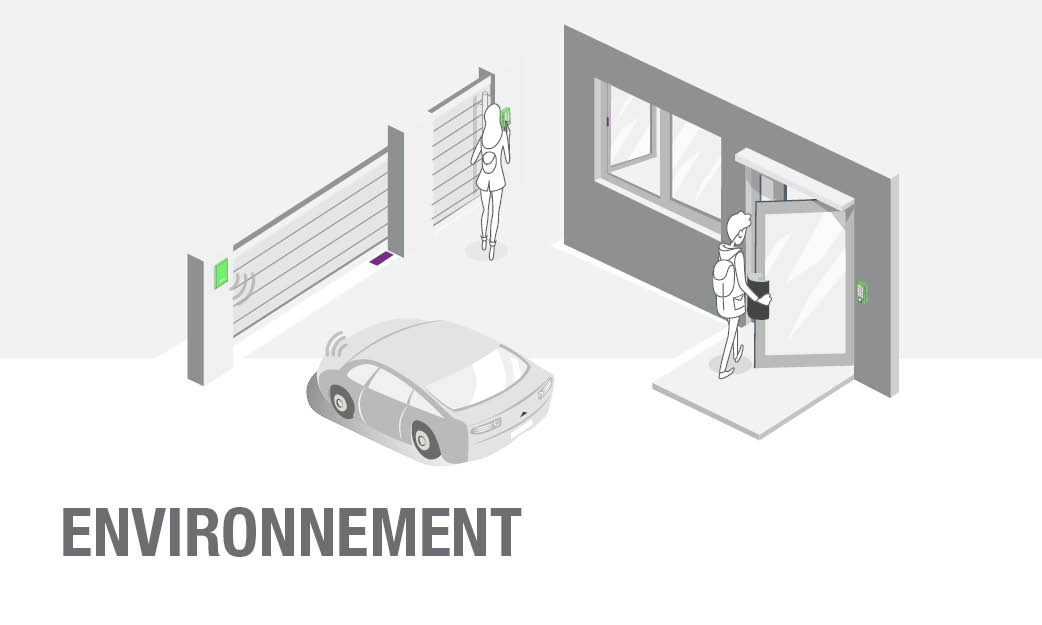

Dans un contexte où la sécurisation des accès est devenue un enjeu critique pour les TPE/PME, administrations, ERP, sites industriels et résidences, IZYX SYSTEMS conçoit des solutions de contrôle d’accès qui combinent facilité d’installation, robustesse et flexibilité.

Que vous cherchiez à sécuriser une porte unique ou à centraliser plusieurs accès, nos claviers à codes et lecteurs RFID s’adaptent à vos contraintes techniques, budgétaires et réglementaires.

TPE/PME, cabinets, locaux techniques, espaces de coworking, halls d’immeuble, accès secondaires.

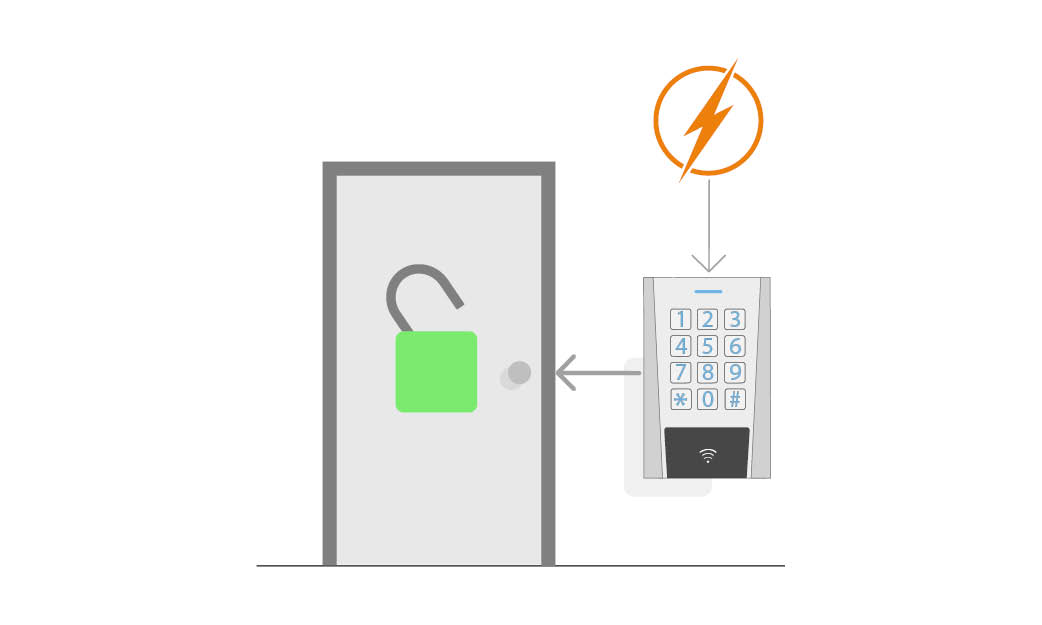

Le lecteur/clavier embarque sa propre électronique et sa mémoire. Il pilote directement le mécanisme de verrouillage (gâche électrique, ventouse électromagnétique), sans serveur ni réseau.

À retenir : le mode autonome est le meilleur rapport qualité prix pour sécuriser rapidement un point d’accès unique ou peu critique.

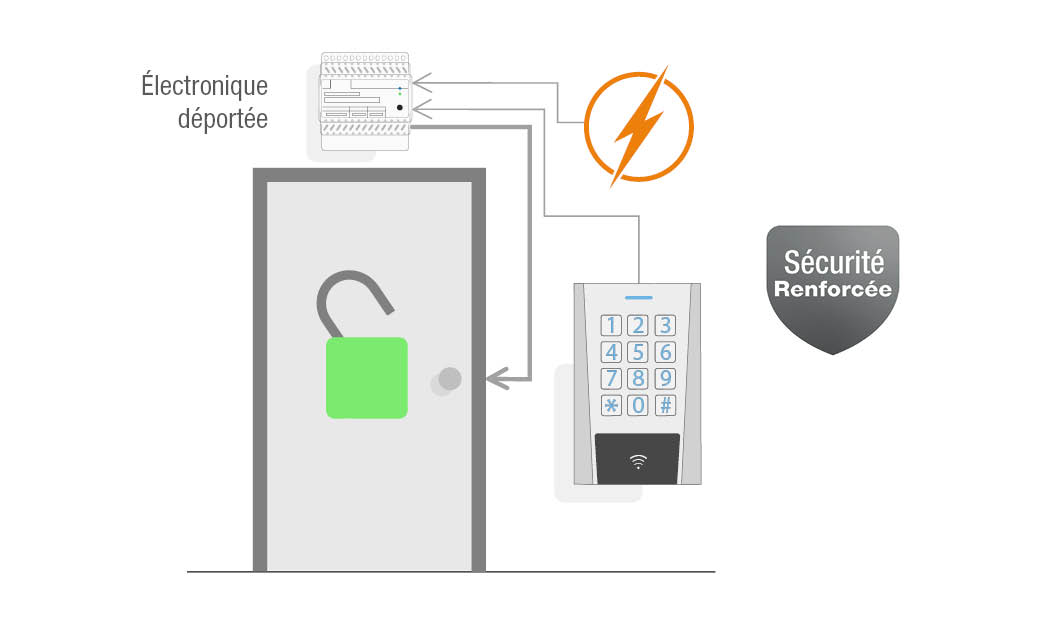

Bâtiments publics, sites sensibles, zones extérieures exposées (risque de vandalisme), ERP avec exigences accrues.

Le lecteur/clavier est installé côté public, mais la logique de commande (relais, câblage du verrouillage) est déportée en zone sécurisée. En cas de dégradation du lecteur ou de tentative de court-circuit, la porte reste protégée.

À retenir : vous conservez la simplicité de l’autonome, tout en gagnant une protection structurelle du verrouillage.

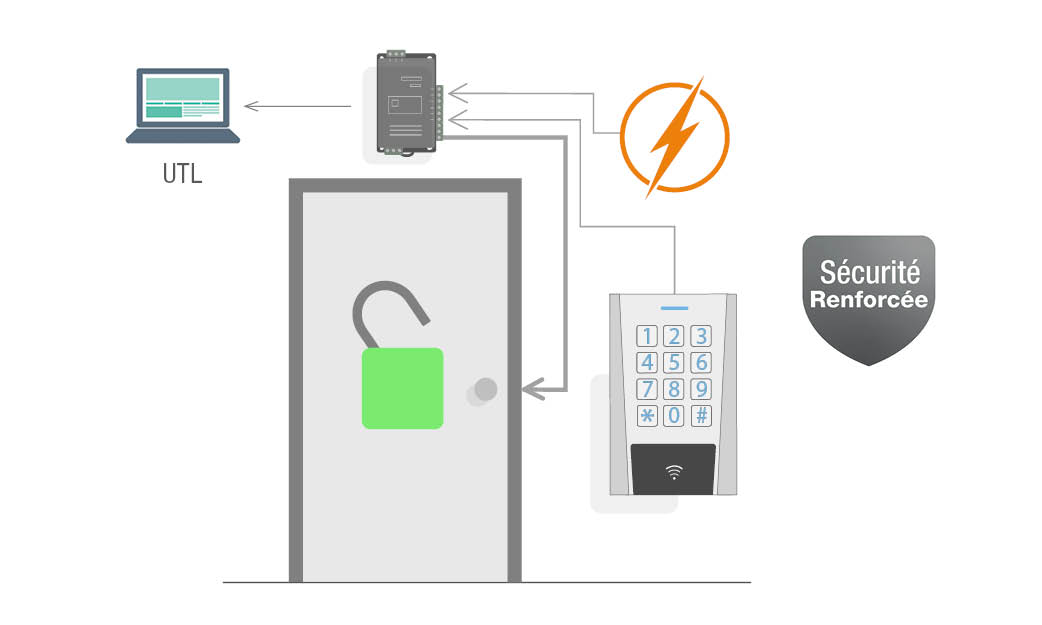

Le lecteur/clavier transmet les identifiants (badge, code) au contrôleur (UTL) via le format Wiegand. La décision d’accès est prise côté contrôleur, installé en zone sécurisée, qui pilote ensuite le verrouillage.

Le lecteur/clavier transmet les identifiants (badge, code) au contrôleur (UTL) via le format Wiegand. La décision d’accès est prise côté contrôleur, installé en zone sécurisée, qui pilote ensuite le verrouillage.

À retenir : la solution Wiegand est idéale pour passer à une échelle supérieure de la sécurité de vos bâtiments et standardiser la gestion des accès.

Clavier, rapide, zéro badge à gérer. Idéal pour accès non critiques ou temporaires.

Cartes/porte clés, meilleur confort et moindre partage de credentials. Possibilité de révocation, gestion par profils.

Clavier + RFID, le meilleur des deux mondes pour les zones mixtes ou en migration de parc.

TIP : pour les zones sensibles, combinez badge + code (double authentification).

(ex. : gamme EMS) : forte tenue, usage portes pleines ou vitrées, issues techniques.

Polyvalentes, compatibles serrureries existantes.

Dimensionnées selon le courant d’appel des ventouses/gâches et la distance câble.

L’association lecteur + verrouillage + alimentation constitue un sous système cohérent. IZXY SYSTEMS dimensionne et valide la compatibilité électrique pour un fonctionnement fiable et durable.

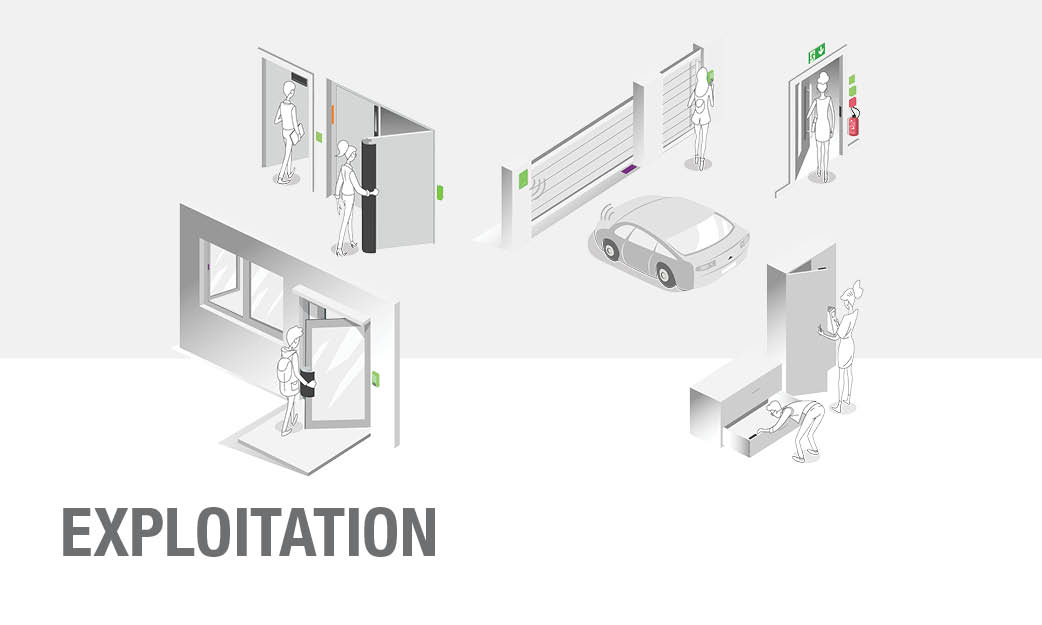

2 portes en autonome intégré, 1 porte extérieure sensible en déporté.

Accueil en Wiegand (traçabilité), locaux techniques en autonome déporté.

Périmètre et accès production en Wiegand, zones annexes en autonome intégré.

Conception robuste : matériel pensé pour durer (environnement pro et public).

Simplicité d’installation : kits cohérents, documentation claire, support réactif.

Compatibilité : ventouses électromagnétiques, gâches, alimentations,

Accompagnement : aide au dimensionnement, préconisations câblage, bonnes pratiques sécurité.

Besoin d’un audit rapide de votre configuration ? Nous vous proposons un diagnostic gratuit pour dimensionner la solution (portes, environnements, alimentation, scénarios d’usage).

--> Séparer le lecteur public des relais (électronique déportée) pour les zones à risque.

--> Alimenter le verrouillage via une alimentation dédiée et protégée.

--> Soigner le câblage (section, blindage, longueur maximale) et les points de masse.

| Critère | Autonome intégré | Autonome déporté | Wiegand + contrôleur |

| Complexité d’installation | Faible | Faible à moyenne | Moyenne à élevée |

| Coût initial | Faible | Faible à moyen | Moyen à élevé |

| Sécurité anti sabotage | Standard | Renforcée | Très renforcée (relais en zone sécurisée) |

| Gestion multi portes | non | Limité | Excellente |

| Traçabilité / logs | non | non | Avancée |

| Évolutivité | non | Moyenne | Élevée |

| Cas d’usage phare | TPE/PME, résidences | Zones sensibles / extérieur | Entreprises, ERP, campus |

Le mode intégré regroupe lecteur + mémoire + relais dans le même boîtier : c’est simple et économique. Le mode déporté place la logique (relais, alimentation, commandes) en zone sécurisée, pour éviter qu’un sabotage du lecteur n’ouvre la porte. Même simplicité d’usage, mais sécurité accrue.

Dès que vous avez plusieurs portes, besoin de droits granulaires (par service, horaires), de journalisation et éventuellement d’intégration IT/GTB, le Wiegand + contrôleur s’impose. C’est l’option la plus scalable.

Oui, nous proposons des versions clavier + RFID (dual tech) permettant le code PIN, le badge, ou la double authentification (code + badge) selon la sensibilité de la zone ou l’horaire.

Boîtiers IP/IK adaptés, pose anti arrachement, électronique déportée, câblage protégé, et relais en zone sécurisée. Nous fournissons des préconisations de pose et d’environnement.

Le verrouillage doit respecter les règles locales (ex. fail safe ou à rupture de courant avec déverrouillage sur coupure alimentation / déclenchement incendie). Nous préconisons les architectures et alimentations secourues pour rester conformes aux exigences en vigueur.

Voir notre configurateur ici.

Oui. Support technique, documentation à jour, tuto vidéo et accompagnement à l’installation/configuration. Des sessions de formation peuvent être planifiées pour vos équipes ou installateurs partenaires.

check_circle

check_circle